Il mondo della sicurezza informatica è in continua evoluzione, e richiede il costante apporto di nuove professionalità, capaci di rispondere alle crescenti sfide del settore. Non si tratta solo di proteggere i dati e le attività degli utenti dagli attacchi malevoli di cyber-criminali, ma anche di prevenire il collasso delle comuni misure di tutela della riservatezza, e del corretto funzionamento dei sistemi informatici. In questo àmbito riveste particolare importanza il mondo dell’hacking etico dei cosiddetti «white hat», professionisti addetti al testing della sicurezza dei sistemi e delle reti. Persone che, ogni giorno, su mandato delle società titolari, analizzano l’operato del software che usiamo per le nostre attività quotidiane, al fine di individuare e minimizzare gli effetti di piccole o grandi falle nella programmazione. E sebbene non sia un professionista affermato in questo settore, nel tutorial che segue cercherò di spiegarti come diventare un hacker etico, affinché possa fornirti “le basi” per iniziare il cammino su questa (lunga) strada.

Nei paragrafi che seguiranno esploreremo in maniera sommaria questo mondo, e proveremo a capire chi sono i «white hat», cosa fanno e quale preparazione è necessaria per entrare nel loro “mercato”. Ti indicherò anche i sistemi operativi più coerenti con questa professione, e ti parlerò del peculiare problema delle certificazioni professionali della categoria. Ti ricordo che le mie guide hanno solo carattere informativo, e non integrano né sostituiscono pareri legali, finanziari, lavorativi o di altro genere. L’accesso non autorizzato ad un sistema informatico è reato, e se hai dubbi sulla liceità del tuo operato, devi rivolgerti a competenti consulenti legali.

Indice

- Criteri di classificazione degli hacker

- Chi sono i white hat professionisti

- Chi può assumere un hacker buono

- Considerazione sui bug bounty programs

- Creazione dell’ambiente di test per hacker etico

- Conoscenze richieste per essere un hacker bianco

- Linguaggi di programmazione da imparare per un hacker etico

- Sistemi operativi per hacking etico

- Come fare l’hacker etico partendo da zero

- Trovare lavoro come hacker etico

- Film e serie TV ispirati all’hacking

Criteri di classificazione degli hacker

Da circa un trentennio, gli hacker sono classificati a seconda del loro ruolo socio-economico, distinguendoli in maniera pittoresca, con dei colori di “divisa”, quasi come se avessero un cappello come simbolo.

Si parla quindi di:

- White hat: hacker “buoni” o etici, di cui ti parlerò in questa guida, assunti dalle imprese per identificare i difetti di un sistema informatico;

- Black hat: hacker “cattivi”, cioè criminali che violano la sicurezza di un sistema informatico per rubare informazioni, chiedere riscatti o ordire truffe, senza tralasciare le ipotesi più estreme degli attacchi con finalità di spionaggio o ancor peggio (ad es. compiendo exploit o phishing). Si tratta di una piaga molto pericolosa del mondo dell’informatica contemporanea, che può portare a condanne penali molto pesanti.

Accanto a queste due categorie tradizionali, ne è emersa col tempo una terza, chiamata «gray hat»: si tratta di una realtà marginale fatta di persone che individuano bug o altre vulnerabilità per ragioni diverse sia da quelle degli hacker buoni, che da quelle degli hacker cattivi. Tra queste, possono esservi il semplice studio di un sistema, il desiderio di ottenere caratteristiche non previste dai programmatori, o altre ragioni più o meno innocenti.

Si tratta comunque di un’attività rischiosa che, in ogni caso, può violare innumerevoli norme e sfociare in condotte penalmente rilevanti.

Chi sono i white hat professionisti

I white hat sono quindi tecnicamente degli hacker, cioè degli esperti che indagano il funzionamento di un programma informatico, ma la loro funzione è piuttosto complessa all’interno della struttura progettuale delle imprese, e in effetti possono assomigliare a dei tester di altissimo livello, che lavorano in sinergia con gli ingegneri per scoprire i difetti e i limiti delle tecnologie informatiche.

Un esempio classico può essere la storia (reale e piuttosto simpatica) dei primi contatti di Bill Gates con il mondo della programmazione: quello che poi diventerà l’uomo più ricco del mondo era solo un adolescente nel 1968, quando mise le mani sul computer affittato dalla sua scuola, riuscendo a farlo bloccare innumerevoli volte e, infine, trovando un bug interno che gli consentiva di bypassare il timer imposto agli utenti (infatti all’epoca i computer erano talmente costosi da essere affittati in base ai secondi d’uso del processore). La società titolare dell’apparecchio, dopo un primo momento di imbarazzo (che costò al giovane Bill l’espulsione dalla sala computer!), decise di assumerlo perché hackerasse metodicamente tutti i loro sistemi, e fu così che egli iniziò a lavorare nel settore.

Oggi, la realtà di un white hat non è ovviamente paragonabile alle immagini rétro dell’adolescenza di Bill Gates, e se è vero che alcuni di questi professionisti possono essere occasionalmente reclutati tra appassionati dotati di un grandissimo talento, pure la complessità dei sistemi moderni impone la conoscenza approfondita dell’informatica. Ne consegue che i white hat siano, tipicamente, dei laureati in informatica con competenze specifiche nel settore, ma non è necessariamente vero che debbano aver seguito un corso di studi universitario, come ti dirò più avanti, perché persone molto dotate, e disposte ad applicarsi allo studio, possono raggiungere ottimi livelli anche grazie a corsi privati di programmazione e sicurezza.

Chi può assumere un hacker buono

I datori di lavoro dei white hat sono tutte le imprese e gli enti pubblici o privati non commerciali che abbiano interesse a testare la qualità dei loro sistemi informatici.

Si parla quindi di software, siti web e architetture di rete collocate presso banche, uffici amministrativi o presso le medesime società che li creano, le quali devono essere certe della qualità del loro prodotto. Si tratta, evidentemente, di un lavoro di altissimo livello che si fonda anche sul prestigio e la rispettabilità personale del professionista coinvolto.

Considerazione sui bug bounty programs

I «bug bounty programs» sono delle iniziative avviate solitamente da società che offrono servizi online (come Google o Facebook) al fine di incentivare gli utenti a rivelare la presenza di bug nei loro prodotti.

Non si tratta, in realtà, di un servizio di beta testing o di white hat, perché tutto si esaurisce in un “bounty” (ricompensa) concesso dalla casa madre a chi avrà identificato un problema specifico, un po’ come se fosse un premio per aver comunicato la notizia. In ogni caso, può essere la cosa che più si avvicina alle mansioni più basse di un white hat, che comunque di solito non praticano questo tipo di interventi.

Creazione dell’ambiente di test per hacker etico

L’ambiente in cui agisce un professionista del settore informatico, soprattutto un white hat, è certamente diverso da quello di un utente comune, ma non è possibile fare ragionamenti generici senza conoscere la situazione esatta in cui si va ad operare.

Una caratteristica diffusa, ad es., può essere l’uso della virtualizzazione, che richiede solitamente processori molto potenti per dare dei risultati di alto livello, con conseguente aumento delle temperature di lavoro (ciò comporta, oltre a consumi maggiori di corrente elettrica, anche il bisogno di implementare sistemi di raffreddamento più complessi e costosi per i PC adoperati).

Senza dubbio, poi, sarà necessaria una connessione a Internet stabile e, eventualmente, altri dispositivi hardware (Raspberry, schede di rete Alpha Networks, etc.) caratteristici del testing, spesso compiuto con sistemi operativi o macchine virtuali “usa-e-getta” (ovvero distruttibili).

Conoscenze richieste per essere un hacker bianco

Le conoscenze richieste ai white hat sono tipicamente legate alle tipologie di lavoro che devono compiere, ma di solito tra esse troviamo:

- Programmazione di alto e basso livello (vedi in séguito per la distinzione);

- Gestione avanzata di sistemi IT (Information technology, cioè computer e reti);

- Amministrazione di reti;

- Sicurezza e programmazione web;

- Ingegneria sociale;

- Capacità spiccate di ragionamento e problem solving;

- Gestione dei protocolli.

Linguaggi di programmazione da imparare per un hacker etico

Non è possibile conoscere i requisiti richiesti ad un white hat a livello di programmazione senza sapere che attività dovrà compiere. In generale, comunque, potrebbe essere richiesta una competenza in uno o più di questi àmbiti:

- Programmazione di basso livello: è quella che comunica direttamente con l’hardware, e traduce in brevi parole inglesi delle istruzioni in linguaggio-macchina. Sono i linguaggi detti “assembly”, con cui sono creati gli elementi essenziali del Sistema Operativo;

- Programmazione di alto livello: è quella del software più complesso, che non sarebbe possibile scrivere in Assembly perché i codici sarebbero lunghissimi e illeggibili. Questi linguaggi sono quelli di uso più comune, come il C, il C++, il BASIC e molti altri. Il tuo browser web, ad esempio, è scritto con questo tipo di linguaggi;

- Programmazione web: sono i linguaggi legati al mondo di Internet e dei servizi online, quindi pagine web ed app che funzionano con script, cioè codici interpretati sul momento da un software-interprete, come Java, Tcl, Python e PHP.

Sistemi operativi per hacking etico

Alcuni sistemi operativi sono stati più utilizzati di altri per gli scopi dei white hat, ma non esistono regole ferree. Posso farti alcuni esempi sulla base della realtà attuale.

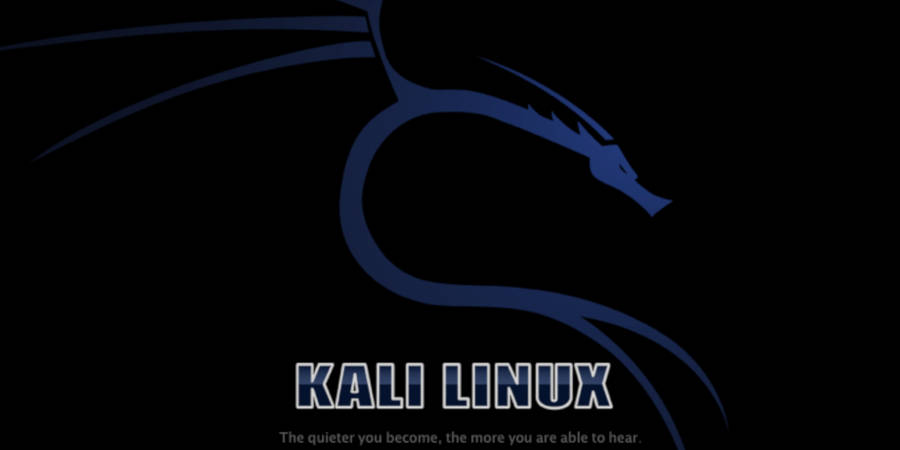

Kali Linux

Kali Linux è una distro Linux basata su Debian, pensata espressamente per favorire le operazioni di testing e penetration testing delle reti da parte dei white hat, ed offre preinstallati alcuni tool tipici; è probabilmente la versione di Linux per white hat più nota, perché discende da due progetti ormai dismessi, cioè WHAX (chiuso nel 2005) e soprattutto BackTrack (dismesso nel 2013, successore del precedente).

Si tratta di un sistema operativo non pensato per l’uso quotidiano, e solitamente non viene installato, ma adoperato live da USB o macchina virtuale, benché sia disponibile ovviamente l’installazione nativa. Per approfondire, leggi come usare Kali Linux.

Parrot OS

Parrot OS è una distribuzione Linux basata su Debian, articolata nell’àmbito di un progetto molto flessibile che offre, tra l’altro, anche delle versioni adatte ad utenti comuni che vogliano esplorare per ragioni di studio il mondo della sicurezza informatica, disponendo di programmi di criptazione ed altri tool avanzati.

Sottosistema Linux per Windows 10

In Windows 10 puoi installare un sottosistema, cioè un insieme di librerie, che consentono a Windows di eseguire dei programmi Linux come se si trovassero nel loro ambiente originario.

È una soluzione potente, disponibile da non molto tempo, che già promette notevoli potenzialità. Trovi ulteriori informazioni a questo indirizzo del sito Microsoft.

Come fare l’hacker etico partendo da zero

Come avrai già capito, l’hacking etico non è alla portata di tutti. Nondimeno, il settore è aperto anche a persone molto motivate che, pur senza aver conseguito specifici titoli universitari, hanno acquisito solide competenze in uno o più campi.

Su Internet troverai numerosi corsi, anche o soprattutto online, che offrono la possibilità di acquisire competenze di programmazione anche piuttosto avanzate, ma ovviamente la loro serietà dev’essere verificata, soprattutto controllando le loro partnership con istituti di formazione ufficiali e/o con specifiche società informatiche, che spesso accompagnano la certificazione perché direttamente interessate ad assumere le persone in possesso delle competenze di white hat.

Esistono anche delle certificazioni indipendenti che offrono sia un corso che un esame aperto a candidati esterni, come quelle rilasciate dall’International Council of Electronic Commerce Consultants (EC-Council), organizzazione professionale statunitense che ha modellato i propri corsi sulla base delle esigenze di cyber-sicurezza del governo americano. In genere, queste certificazioni si pagano al momento dell’esame, e sono valide per un certo numero di anni, dopo le quali vanno rinnovate; ciò si rende necessario perché la rapida evoluzione delle tecnologie rende facilmente obsolete le competenze acquisite.

Trovare lavoro come hacker etico

A prescindere dalle competenze, trovare lavoro non è mai una cosa semplice, neanche in un settore in piena espansione come quello della sicurezza informatica. Certamente il possesso di certificazioni adeguate è un buon punto di partenza, ma il successo nel mondo del lavoro dipende anche dalla fortuna di trovarsi al posto giusto al momento giusto, inviando molti curricula agli uffici di selezione del personale delle imprese informatiche e facendo pratica, eventualmente, con persone già inserite nel settore.

Molto spesso comunque i white hat sono lavoratori autonomi, che non vengono assunti cioè con un contratto di lavoro dipendente ma sono pagati a cottimo in base a parametri definiti contrattualmente; ciò significa, in Italia, che sono tipicamente lavoratori a partita IVA.

È anche possibile, ovviamente, che un white hat lavori per un’impresa estera, cosa molto comune nel settore informatico.

Film e serie TV ispirati all’hacking

Il tema dell’hacking è andato molto di moda negli anni passati, quando Internet era vista come una realtà nuova e misteriosa, ma più di recente l’attenzione si è spostata sui white hat come eroi positivi, soprattutto in ambito cinematografico.

Le opere più famose sono certamente la serie TV Mr. Robot, che sfrutta il personaggio dell’hacker “pazzo” ma animato da buone intenzioni, ed il film Snowden di Oliver Stone, in cui si affronta con maggior serietà il problema della sicurezza informatica e del ruolo dei governi nella sua tutela.

Certamente da non dimenticare, è il film V per vendetta, dove il misterioso V, con indosso la maschera di Guy Fawkes, si oppone a un governo totalitario. Tale maschera viene usata anche da Anonymous, il noto gruppo di attivisti che opera per perseguire obiettivi solitamente concordati.